在此之前,我们来看看最重要的连通性检查和故障排除命令,这里是如何检查主机的网络接口参数的一点提醒。 在Microsoft Windows有一整套有用的命令行工具,帮助测试和配置LAN / WAN接口。我们将只在Windows常用网络工具和命令。 所有的工具正在运行从Windows终端。转到开始/运行“,输入“cmd”打开命令窗口。 一些窗口的命令是: IPCONFIG -用于显示的TCP / IP网络配置值。要打开它,在命令提示符下输入“ IPCONFIG “。 C:\> IPCONFIG Windows IP配置 以太网适配器本地连接: 连接特定的DNS后缀。:mshome.net 链路本地IPv6地址。。。。。:FE80 :: 58ad:cd3f:f3df:bf18%8 IPv4地址。。。。。。。。。。。:173.16.16.243 子网掩码。。。。。。。。。。。:255.255.255.0 默认网关。。。。。。。。。:173.16.16.1 也有各种附加功能IPCONFIG。要获得一个额外的选项列表,输入“ IPCONFIG /? “ 或“ - IPCONFIG - ? “。 netstat命令 -显示活动的TCP连接和端口的计算机监听,以太网统计信息,IP路由表,统计的IP,ICMP,TCP和UDP协议。它配备了一些物业的网络和TCP连接“netstat命令显示各种选项- ?”。 NSLOOKUP -是一个命令行管理工具,用于测试和故障排除DNS服务器。例如,如果你想知道的IP地址是什么“www.google.com”,输入“ NSLOOKUP www.google.com “,你会发现,有更多的地址74.125.77.99 74.125.77.104 74.125.77.147。 netsh -是一个工具,管理员可以使用配置和监视基于Windows的电脑,在命令提示符下。它允许配置接口,路由协议,路由,路由过滤器并显示当前运行的配置。 非常相似的命令,也可以在类Unix机器。今天,在大多数的Linux发行版的网络设置可以通过GUI管理,但要熟悉命令行工具,这是一件好事。下面是在Linux上的基本网络命令和工具的列表: ifconfig -这是类似像IPCONFIG命令窗口。它允许启用/禁用网络适配器,分配IP地址和网络掩码的详细信息,以及显示当前网络接口配置。 iwconfig - iwconfig的工具,如ifconfig和ethtool的无线网卡。还可以查看和设置Wi-Fi网络的基本细节。 NSLOOKUP -给主机名,该命令将返回IP地址。 netstat命令 -打印网络连接,包括端口连接,路由表,接口统计,伪装连接多。(netstat命令- R参数,netstat - A) IP -显示/操作路由,设备,策略路由和隧道linux的机器上。 例如,检查IP地址的接口上使用IP命令: $ip addr show 您可以添加静态路由使用IP以下命令: ip route add {NETWORK address} via {next hop address} dev {DEVICE},例如: $ip route add 192.168.55.0/24 via 192.168.1.254 dev eth1 提到的工具只是一小部分可以在Linux上的网络工具。记住,如果你想要的工具和命令选项使用人命令的完整细节。例如,如果你想知道ifconfig的写命令的人使用ifconfig在终端上的所有选项。 检查网络连接 使用ping命令 ping是最常用的和已知的命令之一。管理实用程序用于测试一个特定的主机是否可达跨越互联网协议(IP)网络,并从本地主机发送的数据包到目标主机,包括本地主机的自己的接口来衡量的往返时间。 ping使用Internet控制消息协议(ICMP)协议回声响应和echo请求。Ping发送ICMP 回声请求数据包发送到目标主机,并等待一个ICMP响应。平输出显示了一个ping包,找到一个指定的系统并返回最小,平均和最大时间。 从PC: Windows系统: C:\>ping 10.255.255.4 执行ping 10.255.255.4 32字节的数据: 从10.255.255.4回复:字节= 32时间为1ms TTL = 61 从10.255.255.4回复:字节= 32时间<1ms TTL = 61 从10.255.255.4回复:字节= 32时间<1ms TTL = 61 从10.255.255.4回复:字节= 32时间<1ms TTL = 61 平统计10.255.255.4: 包:已发送= 4,已接收= 4,丢失= 0(0% 大约往返时间以毫秒为单位: 最小值= 0ms,最大值为1ms,平均= 0毫秒 类Unix: andris@andris-desktop:/$ ping 10.255.255.6 PING 10.255.255.6 (10.255.255.6) 56(84) bytes of data. 64 bytes from 10.255.255.6: icmp_seq=1 ttl=61 time=1.23 ms 64 bytes from 10.255.255.6: icmp_seq=2 ttl=61 time=0.904 ms 64 bytes from 10.255.255.6: icmp_seq=3 ttl=61 time=0.780 ms 64 bytes from 10.255.255.6: icmp_seq=4 ttl=61 time=0.879 ms ^C --- 10.255.255.6 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 2999ms rtt min/avg/max/mdev = 0.780/0.948/1.232/0.174 ms 按Ctrl-C来停止ping程序。 从MikroTik: [admin@MikroTik] > ping 10.255.255.4 10.255.255.4 64 byte ping: ttl=62 time=2 ms 10.255.255.4 64 byte ping: ttl=62 time=8 ms 10.255.255.4 64 byte ping: ttl=62 time=1 ms 10.255.255.4 64 byte ping: ttl=62 time=10 ms 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max = 1/5.2/10 ms 使用traceroute命令 Traceroute程序显示列表中的路由器的数据包穿越到远程主机。可在几乎所有的类Unix的操作系统和tracert的 Microsoft Windows操作系统上traceroute或tracepath的工具。 Traceroute程序的操作是基于TTL值和ICMP“时间超出”按摩。请记住,使用IP头中的TTL值,以避免路由环路。每跳递减TTL值1。如果TTL达到零,数据包被丢弃ICMP超时消息发送回给发件人,当发生这种情况。 最初的traceroute,TTL值设置为1,下一个路由器时,发现一包TTL = 1的设置TTL值为零,回应一个ICMP“时间超出”消息源。此消息让源知道该数据包穿越路由器作为一个跳。下一个时间TTL值被加1,依此类推。通常情况下,向目的地的路径中的每个路由器的TTL字段递减一个单位,TTL值达到0。 使用这个命令你可以看到数据包如何通过网络进行旅行,在那里它可能会失败或减慢。利用这一信息,你可以判断电脑,路由器,交换机或其他网络设备,可能导致网络问题或故障。 从PC: Windows系统: C:\> tracert命令10.255.255.2 追踪到10.255.255.2的路由最长不超过30跳 1 <1毫秒<1毫秒<1毫秒10.13.13.1 2 1毫秒1毫秒1毫秒10.255.255.2 跟踪完成。 类Unix: traceroute和tracepath的是相似的,只有tracepath的不不是需要超级用户权限。 andris@andris-desktop:~$ tracepath 10.255.255.6 1: andris-desktop.local (192.168.10.4) 0.123ms pmtu 1500 1: 192.168.10.1 (192.168.10.1) 0.542ms 1: 192.168.10.1 (192.168.10.1) 0.557ms 2: 192.168.1.2 (192.168.1.2) 1.213ms 3: no reply 4: 10.255.255.6 (10.255.255.6) 2.301ms reached Resume: pmtu 1500 hops 4 back 61 从MikroTik: [admin@MikroTik] > tool traceroute 10.255.255.1 ADDRESS STATUS 1 10.0.1.17 2ms 1ms 1ms 2 10.255.255.1 5ms 1ms 1ms [admin@MikroTik] > 日志文件 系统事件监测设施允许使用日志来调试不同的问题。日志文件是一个文本文件中创建的服务器/路由器/主机捕捉不同类型的设备上的活动。此文件是原始数据分析源。RouterOS的各种系统事件的日志和状态信息的能力。日志可以保存在路由器的内存(RAM),磁盘,文件,通过电子邮件发送,甚至发送到远程syslog服务器。 路由器本地内存中存储的所有邮件,可以打印/日志菜单。每个条目包含事件发生的时间和日期,主题,此消息属于与消息本身。 [admin@MikroTik] /log> print 15:22:52 system,info device changed by admin 16:16:29 system,info,account user admin logged out from 10.13.13.14 via winbox 16:16:29 system,info,account user admin logged out from 10.13.13.14 via telnet 16:17:16 system,info filter rule added by admin 16:17:34 system,info mangle rule added by admin 16:17:52 system,info simple queue removed by admin 16:18:15 system,info OSPFv2 network added by admin 了解更多有关记录RouterOS的位置>> Torch (/tool torch) Torch是实时的流量监测工具,通过接口,可以用来监控流量。 您可以监视协议名称,源地址,目的地址,端口流量分类。火炬显示您所选择的协议和TX / RX数据传输速率为他们每个人。 例如: 下面的例子监察telnet协议,它通过接口ether1的产生的流量。 [admin@MikroTik] tool> torch ether1 port=telnet SRC-PORT DST-PORT TX RX 1439 23 (telnet) 1.7kbps 368bps [admin@MikroTik] tool> 要通过ether1的发送IP协议: [admin@MikroTik] tool> torch ether1 protocol=any-ip PRO.. TX RX tcp 1.06kbps 608bps udp 896bps 3.7kbps icmp 480bps 480bps ospf 0bps 192bps [admin@MikroTik] tool> 为了看到什么协议连接到一台主机连接到接口10.0.0.144/32 ether1的: [admin@MikroTik] tool> torch ether1 src-address=10.0.0.144/32 protocol=any PRO.. SRC-ADDRESS TX RX tcp 10.0.0.144 1.01kbps 608bps icmp 10.0.0.144 480bps 480bps [admin@MikroTik] tool> IPv6 从从v5RC6火炬是可以显示IPv6流量。两个新的参数介绍:SRC-address6和DST-address6的。例如: [admin@RB1100test] > /tool torch interface=bypass-bridge src-address6=::/0 ip-protocol=any sr c-address=0.0.0.0/0 MAC-PROTOCOL IP-PROT... SRC-ADDRESS TX RX ipv6 tcp 2001:111:2222:2::1 60.1kbps 1005.4kbps ip tcp 10.5.101.38 18.0kbps 3.5kbps ip vrrp 10.5.101.34 0bps 288bps ip udp 10.5.101.1 0bps 304bps ip tcp 10.0.0.176 0bps 416bps ip ospf 224.0.0.5 544bps 0bps 78.7kbps 1010.0kbps 为了使/ ping通域名解析IPv6地址使用以下工具: /ping [:resolve ipv6.google.com] 默认情况下ping的工具将IPv4地址。 RouterOS Winbox 更具吸引力的Torch接口可RouterOS Winbox(工具>Torch)。RouterOS Winbox,你也能触发过滤器通过敲击键盘上的F键栏。  数据包嗅探器(/工具嗅探器) 数据包嗅探器是一个工具,它可以通过特定的接口发送和接收的数据包捕获和分析。libpcap的数据包嗅探器使用的格式。 数据包嗅探器的配置 在下面的例子中,流媒体服务器将数据流将被启用,文件名 ??会被设置为测试和数据包嗅探器将启动,并在一段时间后停止: [admin@MikroTik] tool sniffer> set streaming-server=192.168.0.240 \ \... streaming-enabled=yes file-name=test [admin@MikroTik] tool sniffer> print interface: all only-headers: no memory-limit: 10 file-name: "test" file-limit: 10 streaming-enabled: yes streaming-server: 192.168.0.240 filter-stream: yes filter-protocol: ip-only filter-address1: 0.0.0.0/0:0-65535 filter-address2: 0.0.0.0/0:0-65535 running: no [admin@MikroTik] tool sniffer> start [admin@MikroTik] tool sniffer> stop 在这里,你可以指定不同的数据包嗅探器参数,使用的内存,文件大小限制在KBS如最大金额。 运行数据包嗅探工具 有三个命令,用于控制数据包嗅探器的运行时操作: /tool sniffer start, /tool sniffer stop, /tool sniffer save. 启动命令用于启动/复位嗅探,停止 -停止嗅探。目前保存嗅探到的数据包在一个特定的文件保存命令使用。 In the following example the packet sniffer will be started and after some time - stopped: [admin@MikroTik] tool sniffer> start [admin@MikroTik] tool sniffer> stop 下面的嗅探到的数据包将被保存在文件名为test: [admin@MikroTik] tool sniffer> save file-name=test 查看嗅包 也有可用的不同的子菜单观看嗅探到的数据包。

例如: [admin@MikroTik] tool sniffer packet> print # TIME INTERFACE SRC-ADDRESS 0 1.697 ether1 0.0.0.0:68 (bootpc) 1 1.82 ether1 10.0.1.17 2 2.007 ether1 10.0.1.18 3 2.616 ether1 0.0.0.0:68 (bootpc) 4 2.616 ether1 10.0.1.18:45630 5 5.99 ether1 10.0.1.18 6 6.057 ether1 159.148.42.138 7 7.067 ether1 10.0.1.5:1701 (l2tp) 8 8.087 ether1 10.0.1.18:1701 (l2tp) 9 9.977 ether1 10.0.1.18:1701 (l2tp) -- more 下图显示了嗅探器GUI RouterOS Winbox,这是更加人性化。  可以找到详细的命令说明手册>> 带宽测试 可用于带宽测试器测量的吞吐量(Mbps)的另一个MikroTik路由器(无论是有线或无线网络),从而有助于发现网络“ 瓶颈“ -通过以最低的网络结点。 BW测试使用两个协议来测试带宽:

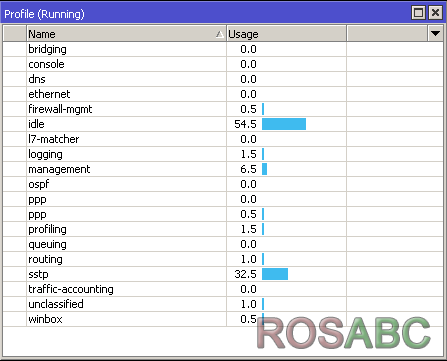

如果你想测试真正的路由器的吞吐量,你应该不是来自它通过路由器运行带宽测试。要做到这一点,你需要至少3链连接的路由器: 带宽服务器 - 测试 - 带宽下客户端的路由器。 注: 如果您使用的是UDP协议,那么带宽测试计算IP头+ UDP头+ UDP数据。的情况下,如果你使用TCP带宽测试计数:只有TCP数据(TCP报头和IP报头不包括)。 配置举例: 服务器 要启用带宽测试服务器与客户端身份验证: [admin@MikroTik] /tool bandwidth-server> set enabled=yes authenticate=yes [admin@MikroTik] /tool bandwidth-server> print enabled: yes authenticate: yes allocate-udp-ports-from: 2000 max-sessions: 100 [admin@MikroTik] /tool bandwidth-server> 客户端 在两个方向,用户名和密码,依赖于远程带宽服务器运行UDP带宽测试。在这种情况下,用户名是“管理员”没有任何密码。 [admin@MikroTik] > tool bandwidth-test protocol=udp user=admin password="" direction=both \ address=10.0.1.5 status: running duration: 22s tx-current: 97.0Mbps tx-10-second-average: 97.1Mbps tx-total-average: 75.2Mbps rx-current: 91.7Mbps rx-10-second-average: 91.8Mbps rx-total-average: 72.4Mbps lost-packets: 294 random-data: no direction: both tx-size: 1500 rx-size: 1500 -- [Q quit|D dump|C-z pause] 可以发现更多的信息和所有命令说明手册>> 探查 Profiler是一个工具,可以显示运行在RouterOS的每个进程的CPU使用率。它有助于确定哪个进程正在使用CPU资源。  |

不良信息举报Q:2000617|Archiver|ROS软路由论坛 ROSABC.com 网络方案网络工程交流

GMT+8, 2026-2-17 09:43 , Processed in 0.030423 second(s), 14 queries .

Powered by Discuz! X3.4

Copyright © 2001-2021, Tencent Cloud.