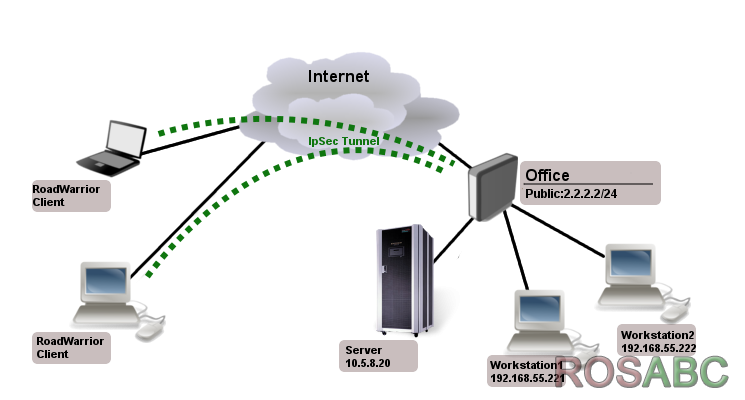

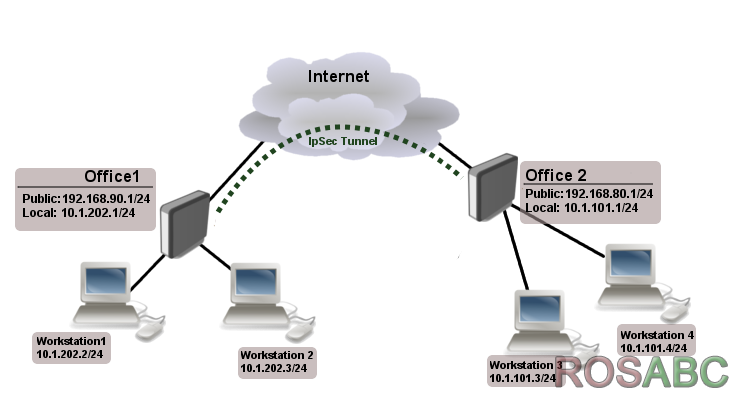

Internet协议安全(IPsec)是一组定义的协议是由Internet工程任务组(IETF),以确保数据包交换超过的无保护IP/IPv6网络,如Internet。 IPsec协议套件可分为以下几组: 身份验证头(AH) RFC 4302 封装安全负载(ESP) RFC 4303 Internet密钥交换(IKE)协议。动态生成和分发加密密钥AH和ESP。 身份验证头(AH) AH是验证的一种协议,它提供了全部或部份的一个数据报的内容,通过计算值在数据报的基础上增加了一个头。用于计算数据报的什么部分,头的位置,取决于是否使用隧道或传输模式。 AH头的存在允许验证消息的完整性,但不加密。因此,AH提供的认证,但不保密(另一个协议ESP是用来提供加密)。 RouterOS软路由的支持AH认证算法如下: SHA1 MD5 交通运输模式 在传输模式下的AH头插入后的IP报头。IP数据和报头被用来计算验证值。IP领域,可能会更改,在运输过程中,如TTL和跳数,设置到零值之前验证。 隧道模式 在隧道模式原始IP数据包被封装在一个新的IP数据包。所有的原始IP数据包进行验证。 封装安全载荷 封装安全负载(ESP),使用共享密钥加密,提供数据的隐私。ESP也支持自己的认证计划,如在AH中使用,或可用于配合啊。 在一个非常不同的方式比AH,ESP封装领域。只是一个头,而是将其分为三个部分领域: ESP头 - 之前加密数据和它的位置取决于是否使用ESP传输模式和隧道模式。 ESP拖车 - 此部分被放置后的加密数据。它包含用于对齐的加密数据的填充。 ESP认证数据 - 此字段包含完整性校验值(ICV),AH协议是如何工作的,ESP的可选认证功能时使用类似的方式计算。 交通运输模式 在传输模式下ESP头后插入原来的IP头。ESP尾部和验证值被添加到数据包结束。在此模式下,只有IP有效载荷加密和认证,没有固定IP头。 隧道模式 在隧道模式原始IP数据包被封装在一个新的IP数据包,从而确保IP有效载荷和IP报头。 加密算法 RouterOS软路由的ESP支持各种加密和认证算法。 身份验证: SHA1 MD5 加密: DES - 56位DES-CBC加密算法; 3DES - 168位DES加密算法; AES - 128位,192位和256位密钥的AES-CBC加密算法; 河豚 - 添加自V4.5 Twofish算法 - 添加自V4.5 茶花 - 128,192和256位的密钥的茶花加密算法添加自V4.5 硬件加密 硬件加密允许,做得更快CPU内通过使用内置的加密引擎加密过程。AES是唯一的算法,将在硬件中加速。 启用硬件支持RouterBoards的列表: RB1000 RB1100AH??x2 比较RB1000启用了硬件支持,可以转发高达550Mbps加密流量。当硬件支持被禁用,它可以只向前150Mbps的加密流量中的AES-128模式。 如何获得最大的IPSec吞吐量多核RB1100AH??x2一些配置建议: 避免使用ether12 ethet13。由于这些prots是PCI-X,他们将是最慢的。 最快的转发端口交换芯片(ether1的ether10)ether11(直接连接到CPU),反之亦然。 设置所有接口上的硬件队列 /队列接口集[发现]队列=硬件队列 禁用RPS: /系统资源IRQ RPS禁用[发现] 分配一个的CPU核心ether11和一切其他CPU核心。转发超过ether11需要更多的CPU,这就是为什么我们给该接口(TX,RX和错误ether12被列为IRQ设置ether11中)只有一个核心。 /系统资源IRQ [发现] CPU = 1 设置[查找用户=“TX ETH12”] CPU = 0 设置[查找用户=“RX ETH12”] CPU = 0 设定[发现用户=“ETH12错误”的] CPU = 0 禁用连接跟踪 上述所有建议有可能转发820Mbps(1470byte包两个数据流)。 随着启用连接跟踪700Mbps的(1470字节数据包的两个流)。 Internet密钥交换协议 Internet密钥交换(IKE)是一种协议,它提供了互联网安全关联和密钥管理协议(ISAKMP)框架验证加密材料。还有其他的密钥交换方案的ISAKMP工作,但,IKE是最广泛使用的。它们共同提供主机和自动管理的安全关联(SA)的认证。 大部分的时间IKE守护进程是什么都不做。当它被激活时,有两种可能的情况: 有一些交通陷入了政策需要成为加密或认证规则,但政策不会有任何SAS。政策通知IKE守护左右,IKE守护进程启动连接到远程主机。IKE守护响应远程连接。在这两种情况下,同行建立连接和执行两个阶段: 第1阶段 - 同龄人同意后,算法,他们将使用在以下IKE消息和验证。使用的密钥材料来派生密钥,并保护所有SAS以下ISAKMP主机之间的交流也产生。此阶段应符合以下设置: 验证方法 DH组 加密算法 交换模式 哈希alorithm的 NAT-T DPD和寿命(可选) 第2阶段 - 同行建立一个或多个SAS将使用IPSec加密数据。IKE守护进程建立的所有SAS将有生命周期值(是限制时间后,SA将成为无效,或此SA加密的数据,可以量,或两者兼而有之)。此阶段应符合以下设置: IPSec协议 模式(隧道或运输) 验证方法 PFS(DH)组 一生 注: 有两个生命周期值-软硬。当SA到达它的软一生的传输安全性,IKE守护进程收到一个通知,并开始另一个阶段交换替换此SA与新鲜。如果SA到达辛苦大半辈子,将被丢弃。 注: 第1阶段,如果不重新键入DPD寿命到期时被禁用,只有第2阶段重新键入。要强制相1键,使DPD。 ,IKE可以选择提供一个完美的向前保密(PFS),这是一个财产的密钥交换,反过来,意味着牺牲长期阶段1键为IKE不会允许轻松地获得所有IPsec保护的数据由SAS建立通过此阶段1。这意味着一个额外的密钥材料生成的每个阶段2。 生成密钥材料计算是非常昂贵的。Exempli特惠,使用modp8192组可能需要几秒钟,甚至是非常快的计算机上。它通常发生在每一次第一阶段的交换,任何主机对之间只发生一次,然后保持长时间的。PFS增加了这个昂贵的操作,每个阶段2交换。 Diffie-Hellman组 (DH)的Diffie-Hellman密钥交换协议,允许双方没有任何初始共享秘密安全地创建一个。下面的模块化指数(MODP)和椭圆曲线(EC2N)的支持组的Diffie-Hellman(也被称为“奥克利”): Diffie-Hellman组 名 参考 第1组 768位MODP组 RFC 2409 第2组 1024位MODP组 RFC 2409 第3组 的EC2N组GP(2 ^ 155) RFC 2409 第4组 的EC2N组GP(2 ^ 185) RFC 2409 第5组 1536位MODP组 RFC 3526 IKE交通 IKE包打了一些SPD规则为了避免出现问题,并要求尚未建立SA(数据包,这或许是试图建立)加密,本地产生的数据包的UDP源端口500不处理与浦发。以同样的方式与UDP目标端口500在本地传递的数据包不处理在传入政策检查。 设置步骤 IPsec来你将不得不使用自动密钥IKE协商ISAKMP配置策略,同行和建议(可选)项。 警告: IPSec是时间的变化非常敏感。如果IPSec隧道两端同样不同步时间(例如,不同的NTP服务器更新时间具有相同时间戳),隧道将打破,将不得不重新建立。 模式配置 子菜单 / IP的IPSec模式CFG 注: RouterOS软路由的客户端是发起者,它总是会发出的Cisco Unity扩展,RouterOS软路由的只支持分裂包括从这个扩展。 财产 描述 地址池(无|字符串 ;默认:) 地址池的响应将尝试分配地址,如果启用模式CFG名称。 地址前缀长度(整数[1 .. 32] ,默认) 前缀长度(子网掩码)分配的地址池。 评论(字符串,默认) 名称(字符串,默认) 分裂包括(IP前缀列表,默认:) CIDR格式,将发送给同行使用的Cisco Unity扩展子网列表,远程对等将创建这些子网的动态策略。 Peer的配置 子菜单 / IP IPSec对等 同侪的配置设置用于建立IKE守护进程(阶段1配置)之间的连接。此连接,然后将被用来协商密钥和算法对于SAS。 现在开始从v6rc12响应方使用引发的交换式等配置选择。这意味着,你可以配置多个IPSec对等体具有相同的地址,但不同的交换模式或加密方法。 财产 描述 地址(IP/IPv6前缀 ; ??默认:0.0.0.0 / 0) 如果远程端的地址相匹配,那么这个前缀等配置在第1阶段的验证和建立。如果几个同行的地址匹配多个配置项,最具体的一个(即一个最大的网络掩码)将被使用。 认证方法(预共享密钥| RSA签名 ;默认:预共享密钥) 验证方法: 预共享密钥 -身份验证通过同行之间的共享密码(秘密)字符串 RSA签名 -使用一对RSA证书进行身份验证 RSA键 -身份验证使用RSA ??密钥在IPSec密钥菜单进口。 预共享密钥XAUTH -相互PSK认证+ xauth的用户名/密码发送初始接触参数标识服务器/客户端 RSA签名杂交 -应答引发XAUTH证书认证。发送初始接触参数标识服务器/客户端 证书(字符串,默认) 证书表中列出的证书(签约包,该证书必须有私钥)的名称。适用的,如果是使用RSA ??数字签名认证方法(验证方法= RSA签名)。 评论(字符串,默认) 同行的简短说明。 DH-组(ec2n155 | ec2n185 | modp1024 | modp1536 | modp2048 | modp3072 | modp4096 | modp6144 | modp768 ;默认:modp1024) Diffie-Hellman组(密码强度) 残疾人(是|没有预设值:无) 无论对用于远程对等的前缀匹配。 (时间间隔DPD- |禁用DPD ;默认:2M) 死等检测间隔。如果设置为禁用??DPD,死等检测将不会被使用。 DPD最大失败(整数:1 .. 100默认值:5) 最大计数的失败,直到体被认为是死的。如果启用了DPD是适用的。 ENC-算法(3DES AES-128 | | AES-192 | AES-256 |河豚|茶花-128 |茶花-192 |茶花-256 |德 ;默认:3DES) 加密算法。 交换模式(侵略性|基地|主|主L2TP ;默认:主) 不同的ISAKMP第一阶段的交换模式,根据RFC 2408。不要使用其他模式,然后主,除非你知道你在做什么。 主L2TP模式放松RFC2409 5.4节,让预共享密钥认证的主模式。 产生政策(没有端口覆盖端口严格 ;默认:无) 允许对建立SA非现行政策。这样的政策是动态创建的SA的生命周期。自动政策允许,例如,建立IPsec安全的L2TP隧道,或者任何其他的设置,其中不知道在远程端的IP地址配置时间。 -不会产生政策 端口控制装置 -政策和使用任何端口(旧行为的有效保单) 严格端口 -使用端口从同行的提案,同行的政策相匹配 哈希算法(MD5 SHA1 ;默认:MD5) 哈希算法。SHA(安全散列算法)更强,但速度较慢。 键(字符串,默认) 键菜单键名称。适用的,如果认证方法= RSA密钥。 lifebytes(整数:0 .. 4294967295 ;默认值:0) 第1阶段的生命周期:指定可以传送多少字节SA前被丢弃。如果设置为0,SA将不会被丢弃由于字节数多余。 寿命(默认:1D) 第1期寿命:指定多久SA将是有效的。 模式CFG(无|字符串 ;默认:无) 名称模式CFG菜单模式配置参数。当参数设置模式CFG已启用。 阶段1将引发同行发送模式CFG要求,将设置分配的IP地址和DNS。 响应将分配指定的IP地址,如果地址池,也将发送DNS服务器地址和分裂包括子网(如果定义)。 我的ID用户FQDN(字符串,默认) 默认的IP地址作为ID。此参数取代ID与指定的值。都可以使用,例如,在DNS名称为ID的情况下,如果需要。 NAT遍历(是没有默认值:无) 使用Linux NAT-T的机制解决的IPsec与NAT路由器插图中的IPsec同行不相容。这只能用于以ESP协议(AH是不支持的设计,因为它签署完整的数据包,其中包括IP报头,这是改变NAT,使AH签名无效)。为了克服一些小问题,ESP与NAT不兼容的方法封装成UDP流的IPsec ESP流量。 被动的(是|没有预设值:无) 被动模式被启用时将等待远程对等发起IKE连接。残疾人被动模式表明同行xauth的引发剂,使被动模式 - xauth的响应。 政策组(无|字符串 ;默认:) 如果生成策略被启用,应检查对从同一组的模板。如果没有模板匹配二期SA将不能成立。 端口(整数:0 .. 65535默认值:500) 通讯端口用于IPsec流量。 建议检查(要求确切|服从严格 ;默认:服从) 第2阶段终生检查逻辑: 要求 -以最短的提出和配置的寿命,并通知它的发起者 准确 -要求寿命是相同的 服从 -接受任何由发起者发送 严格 -如果建议寿命超过默认,然后拒绝提议以其他方式接受建议的一生 远程证书(字符串,默认) 用于身份验证的远程端(验证数据包的证书(证书表所列)没有私钥)的名称。适用的,如果RSA签名验证方法 秘密(字符串,默认) 秘密字符串(预共享密钥身份验证的情况下使用)。如果它开始'0 X',它被解析为十六进制值 发送初始接触(| ;默认:是) 指定是否发送“初次接触”的的IKE包或等待远程端,这个包应该触发去除老同行SAS当前的源地址。一般在战士的道路设置客户端的发起者和此参数应设置为no。 XAUTH登录(字符串,默认) 引发XAUTH用户名(客户端) xauth的密码(字符串,默认) 发起者(客户端)XAUTH密码 注: IPSec阶段的信息将被删除,当上飞/ IP IPsec对等配置被修改,但是数据包进行加密/解密,因为安装SA(例如远程节点信息将被删除,修改等配置。 密钥 子菜单 / IP IPSec密钥 此子菜单列表所有进口公钥/私钥,可用于对等身份验证。子菜单也有几个命令键。 例如下面的打印显示两个进口1024位密钥,一个公钥和一个私钥。 [管理员@ PoETik] / IP IPSec密钥>打印 标志:P - 私钥,R - RSA #NAME密钥大小 0 PR私法1024位 1 R酒吧1024位 命令 财产 描述 出口酒吧键(文件名??;键) 公钥导出到文件从一个现有的私钥。 生成密钥(密钥大小;名) 生成私钥。需要两个参数,新生成的密钥和密钥大小1024,2048和4096名。 进口(文件名 ??名) 从文件中导入的关键。. 策略 子菜单 / IP IPSec策略 使用策略表,以确定是否应该应用的安全性设定到一个数据包。 财产 描述 行动(放弃| |无默认:加密加密) 指定与政策相匹配的数据包做什么。 没有 -通过数据包不变 丢弃 -丢弃该数据包 加密 -这个政策中规定的申请转换,它的SA 评论(字符串,默认) 简短说明政策 残疾人(是|没有预设值:无) 无论政策是用来匹配。 DST-的地址(IP/IPv6前缀默认:0.0.0.0/32) 要匹配的数据包的目的地址。 DST-端口(整数:0 .. 65535 |任何默认:任何) 要匹配的数据包的目的端口。如果设置为任何端口将匹配 组(字符串默认值:默认) 此模板分配的策略组的名称。 IPSEC协议(AH ESP ;默认:ESP) 指定相结合的身份验证头和封装安全载荷协议,你要申请到匹配的流量 水平(需要独特的用途 ;默认:需要) 指定做什么,如果这项政策的SAS无法找到: -跳过此变换,不丢弃数据包并没有获得SA IKE守护 要求 -丢弃数据包,并获得SA 独特 -丢弃数据包,并获得一个独特的SA,只用这项政策 手动SA(字符串|无默认:无) 手动SA模板名称 优先级(整数:-2147483646 .. 2147483647 ;默认:0) 策略的订购classificator(有符号整数)。较大的数字意味着更高的优先级。 建议(字符串默认值:默认) IKE守护建立SAS这项政策将要发送的提案模板的名称。 协议(所有| EGP | GGP的ICMP IGMP | ...默认:所有) IP数据包的协议相匹配。 SA-DST地址(ip/ipv6地址默认:::) SA的目标IP/IPv6地址(远程对等)。 SA-src的地址(ip/ipv6地址默认:::) SA的源IP/IPv6地址(本地同行)。 SRC-的地址(ip/ipv6前缀默认:0.0.0.0/32) 源IP前缀 SRC-端口(任何整数:0 .. 65535 ;默认:任何) 源端口的数据包 模板(是没有默认值:无) 创建一个模板,并将其分配到指定的策略组 所使用的模板下面的参数: SRC地址,DST地址 - 请求子网必须在两个方向相匹配(例如0.0.0.0 / 0,让所有) 协议 - 协议匹配,如果设置,那么任何协议被接受 建议 - SA用于此模板的参数。 隧道(是|没有预设值:无) 指定是否使用隧道模式 注: 所有数据包是IPIP封装在隧道模式下,新的IP头的src地址和dst地址设置为SA-src的地址和SA-DST这一政策的地址值的。如果你不使用隧道模式(ID EST你使用运输模式),那么只有数据包的源地址和目的地址相同的SA-src的地址和SA-DST地址可以处理这一政策。运输模式只能起源于注定IPsec节点(主机建立安全关联)的数据包。要加密的网络之间的流量(或一个网络和主机),你必须使用隧道模式。 策略统计 命令/ IP协议的IPSec策略打印统计会显示当前状态的政策。附加只读参数将被打印。 财产 描述 在公认的(整数) 多少传入的数据包,通过政策没有尝试进行解密。 在下降(整数) 多少传入的数据包被丢弃的政策,而不企图解密 在变换(整数) 多少传入的数据包进行解密(ESP)和/或验证(AH)的政策 外公认的(整数) 多少政策传出的数据包通过没有加密。 出下降(整数) 多少政策没有尝试加密传出的数据包被丢弃。 出变换(整数) 多少传出的数据包进行加密(ESP)和/或验证(AH)的政策。 PH2-状态(过期|无相位成立) 密钥建立的进度指示。 Dumping策略 这是可能的,倾倒政策安装到内核命令用于调试目的: / IP的IPSec策略转储内核政策 执行此命令检查日志后看到的结果,应该是在内核中的三项政策:未来,中和掉。 [管理员@测试主机]> /日志打印 7时28分34秒的IPSec,调试,包政策的IPSec FWD:10.5.101.9 [0] - 10.5.101.13 [0] 7时28分34秒的IPSec,调试,包政策IPSEC:10.5.101.9 [0] - 10.5.101.13 [0] 7时28分34秒的IPSec,调试,包政策IPSEC出:10.5.101.13 [0] - 10.5.101.9 [0] 策略分组 子菜单 / IP安全策略组 财产 描述 名称(字符串,默认) 评论(字符串,默认) 提议设置 子菜单 / IP安全提议 建议IKE守护建立SA政策(第2阶段)将要发送的信息。配置的建议设置在策略配置。 财产 描述 认证算法(MD5 | SHA1 |空 ; ??默认:SHA1) 宠物算法进行授权。SHA1是更强,但速度较慢的算法。 评论(字符串,默认) 一个项目的简短描述。 残疾人(是|没有预设值:无) 无论项目被禁用。 默认:3DES) 宠物算法和密钥长度为SAS使用。 寿命(默认:30M) 多久使用SA之前把它扔出去。 名称(字符串,默认) 的建议模板,ipsec的配置的其他部分将被识别的名称。 PFS组(ec2n155 | ec2n185 | modp1024 | modp1536 | modp2048 | modp3072 | modp4096 | modp6144 | modp768 |没有默认值:modp1024) 完美向前保密的Diffie-HELMAN组使用。 手动SA 子菜单: IPSec手工/ IP-SA 菜单用于手动配置SA。SA创建模板,然后可以用来在策略配置。 财产 描述 啊算法(输入/输出 ,走出= MD5 | NULL | SHA1 ;默认:空) 验证报头加密算法。 啊键(串/串 ;默认:) Incoming-authentication-key/outgoing-authentication-key AH-SPI(0x100..FFFFFFFF/0x100..FFFFFFFF默认:0X100) Incoming-SA-SPI/outgoing-SA-SPI 残疾人(是|没有预设值:无) 定义项目是否会被忽略或使用 ESP-auth的算法(输入/输出 ,走出= MD5 | NULL | SHA1 ;默认:空) 封装安全载荷验证的加密算法 ESP-AUTH键(串/串 ;默认:) Incoming-authentication-key/outgoing认证密钥 ESP-ENC-算法(输入/输出 ,= 3DES AES-128 | AES-192 | AES-256 |德| ... ;默认:空) 传入的??加密算法 ESP-ENC-键(串/串 ;默认:) Incoming-encryption-key/outgoing-encryption-key ESP-SPI(0x100..FFFFFFFF/0x100..FFFFFFFF默认:0X100) Incoming-SA-SPI/outgoing-SA-SPI 寿命(默认值:0秒) 此SA寿命 名称(字符串,默认) 该项目名称为政策参考 设置SA 子菜单 / IP IPSEC安装SA 这家工厂提供信息包括键安装安全协会。 财产 描述 AH(是|否) ESP(是|否) 一生(时间/时) 上架寿命为SA格式的软/硬 软 - 时间段后,艾克将尝试建立新的SA 长时间后硬 - SA被删除 添加时间(时间) 日期和时间时,此SA。 认证算法(SHA1 | MD5) 显示目前使用的认证算法 授权密钥(字符串) 显示使用的身份验证密钥 电流字节(整数) 显示看到此SA字节数。 DST地址(IP) ENC-算法(DES,3DES AES ...) 显示当前使用的加密算法 PFS(是|否) 重播(整数) SPI(串) SRC-地址(IP) 状态(字符串) 显示当前状态的SA(“成熟”,“死亡”等) Flush SAS 有时不正确/不完整的谈判后发生的,它需要手动冲洗的安装,使SA SA表可以重新协商。提供此选项是/ IP IPSEC安装冲洗命令。 此命令接受只有一个属性: 财产 描述 SA型(啊| | |全部| ESP默认:所有) 指定冲洗SA类型: 啊 -删除AH协议仅适用于SAS ESP -删除ESP协议SAS -删除ESP和AH协议SAS 远程对等方 子菜单 / IP IPsec远程同行 此子菜单为您提供的各种统计数据,目前已经建立了该路由器相连接的远程同行。请注意,如果对这里不显示,它并不意味着它没有IPsec流量被交换。 只读属性: 财产 描述 本地地址(ip/ipv6地址) 本地的ISAKMP SA公司地址在路由器上使用同行 远程地址(ip/ipv6地址) 远程同行ip/ipv6地址 侧(引发响应) 显示哪一方发起阶段1协商。 状态(字符串) 第1阶段的国家与对端协商。例如,当谈判阶段1和阶段2将显示状态“确定”。 (时间) 同龄人都在建立状态多久。 关闭所有IPsec连接 菜单有一个命令来快速关闭所有已确立的IPSec连接。这个命令会清除所有已安装的SAS(二期),并删除所有条目从远程同行菜单(第一期)。 用途: / IP IPSec远程同行杀死连接 统计 子菜单 / IP IPSec统计 此菜单显示多种IPSec统计 财产 描述 在错误(整数) 所有入境的错误,不匹配的其他柜台。 在缓冲区中的错误(整数) 没有空闲缓冲区。 标头中的错误(整数) 标题错误 在状态(整数) 发现无状态,即无论是入站SPI,地址,或IPsec协议SA是错误的 在国家协议错误(整数) 转型协议特定的错误,例如SA关键是错误的或硬件加速器是无法处理的数据包数量。 状态模式错误(整数) 转型模式的具体错误 状态序列错误(整数) 序列号是窗外 状态过期(整数) 国家已过期 状态不匹配(整数) 国家有不匹配的选项,例如UDP封装类型不匹配。 在状态无效(整数) 国家是无效 模板不匹配(整数) 没有匹配的模板国家,如入站SA是正确的,但SP的规则是错误的 在无政策(整数) 没有政策状态,例如:入站SA是正确的,但没有发现SP 在政策阻塞(整数) 政策丢弃 政策错误(整数) 政策失误 出错误(整数) 所有出站的错误,不匹配的其他柜台 出束错误(整数) 捆绑代错误 出束检查错误(整数) 捆绑检查错误 出状态(整数) 未找到状态 出状态协议错误(整数) 改造协议特定的错误 出状态模式错误(整数) 转型模式的具体错误 出状态序列错误(整数) 序列错误,例如序列号溢出 出状态过期(整数) 国家已过期 出政策阻塞(整数) 政策丢弃 出政策死(整数) 政策是死的 出政策错误(整数) 政策错误 应用实例 简单的相互PSK XAUTH配置 服务器端配置: / IP IPsec对等 添加地址= 2.2.2.1验证方法=预共享密钥XAUTH秘密=“123”被动= / IP的IPSec用户 加名=的测试密码= 345 客户端的配置: / IP IPsec对等 添加地址2.2.2.2验证方法=预共享密钥XAUTH秘密=“123”\ XAUTH登录=测试XAUTH密码= 345 注: 在服务器端,它是强制性的,设置被动是 XAUTH时。 路战士设置模式机密 考虑设置工人需要远程访问其他同事(工作站)和本地办公室服务器。办公室有两个子网: 192.168.55.0/24工作站 不得RoadWarrior客户端访问192.168.66.0/24网络 服务器10.5.8.0/24 访问到这些网络应该是安全的。  通常在RoadWarrior设置,因为这是不可能知道从哪个地址的用户将连接的,所以我们需要在服务器端生成策略参数设置。然而,这会导致其他问题,客户端可以产生任何政策,并在办公室访问任何网络。即使设置0.0.0.0 / 0和,拒绝互联网接入上班族。 模式机密,策略组策略模板将使我们能够克服这些问题。 IPsec服务器配置 首先,我们需要RoadWarrior将会获得一个地址池。通常在办公室设置了DHCP服务器的本地工作站,可以使用同一个DHCP地址池。 / IP池 添加名称=的IPSEC-RW范围= 192.168.55.2-192.168.55.254 接下来,我们需要设置什么设置发送到客户端使用模式机密。 / IP的IPSec模式CFG 添加地址池= IPSEC-RW名称= RW-CFG分割= \ 10.5.8.0/24,192.168.55.0/24 正如你可以看到我们指定从哪个池给的地址和两个允许的子网。 现在只允许特定的源/目的地址产生的政策,我们将使用策略组策略模板创建: / IP安全策略组 添加名称= RoadWarrior / IP IPSec策略 添加DST地址= 192.168.55.0/24组= RoadWarrior SRC地址10.5.8.0/24 \ 模板= 添加DST地址= 192.168.55.0/24组= RoadWarrior SRC地址= 192.168.55.0/24 \ 模板= 现在,我们只需添加XAuth用户和同行的启用模式conf和政策组。 / IP的IPSec用户 加名= user1的密码= 123 添加名称= user2的密码= 234 / IP IPsec对等 添加验证方法= XAUTH预共享密钥生成策略=严格端口模式CFG = RW-CFG \ 政策组= RoadWarrior秘密= 123被动= RouterOS软路由的客户端配置 / IP IPsec对等 添加地址= 2.2.2.2验证方法= XAUTH预共享密钥生成策略=严格端口的秘密= 123 \ XAUTH = user1的XAUTH密码登录= 123 驯悍记客户端配置 N:版本:2 N:网络IKE端口:500 N:网络的MTU尺寸:1380 N:网络NATT端口:4500 N:网络NATT率:15 N:网络碎片尺寸:540 N:网络DPD启用:0 N:客户端横幅启用:0 N:网络通知启用:0 N:客户端胜:0 N:客户端胜汽车:1 N:客户端的DNS的使用:1 N:客户端的DNS自动:0 N:客户端splitdns用于:1 N:客户splitdns汽车:0 N:阶段1 dhgroup:2 N:,阶段1生命秒:86400 N:阶段1生活字节:0 N:供应商查点启用:0 N:二期生命秒:300 N:二期生活字节:0 N:政策钉:1 N:政策列表自动:1 N:客户端的地址自动:1 S:网络 - 主机:2.2.2.2 S:客户端自动模式:拉 S:客户端iface的:虚拟 S:网络NATT模式:禁用 S:网络碎片模式:禁用 S:验证方法:相互-PSK-XAUTH S:ident的客户端类型:地址 S:ident的服务器地址类型: B:验证相互-PSK:MTIz S:阶段1交换:主 S:阶段1加密:3DES S:阶段1:MD5哈希 S:二期变换:ESP-3DES S:二期-HMAC:SHA1 S:IPCOMP变换:禁用 N:二期的pfsgroup 2 S:政策层面:要求 站点到站点的IPSec隧道 考虑设置如下图所示  两个远程办公室路由器连接到互联网和办公室工作站路由器背后的NAT转换。每个办公室都有其自己的本地子网,Office2 OFFICE1 10.1.101.0/24 10.1.202.0/24。这两个远程办公室需要路由器背后的本地网络的安全隧道。 IP连接 两台路由器上使用ether1的广域网端口和ether2用于连接工作站。NAT规则设置涂伪装局部网络。 OFFICE1路由器: / IP地址 新增地址= 192.168.90.1/24接口= ether1的 新增地址= 10.1.202.1/24接口= ether2 / IP路由 添加网关= 192.168.90.254 / IP防火墙NAT 加链= srcnat出接口= ether1的行动=伪装 Office2路由器: / IP地址 新增地址= 192.168.80.1/24接口= ether1的 新增地址= 10.1.101.1/24接口= ether2 / IP路由 添加网关= 192.168.80.254 / IP防火墙NAT 加链= srcnat出接口= ether1的行动=伪装 IPsec对等的配置 下一步是增加同侪的配置。我们需要指定同龄人的地址和端口和预共享密钥。其他参数保持默认值。 OFFICE1路由器: / IP IPsec对等 新增地址= 192.168.80.1/32端口= 500验证方法=预共享密钥的秘密=“测试” Office2路由器: / IP IPsec对等 新增地址= 192.168.90.1/32端口= 500验证方法=预共享密钥的秘密=“测试” 策略和建议 重要的是,拟议的身份验证和加密算法匹配两台路由器上。在这个例子中,我们可以使用预定义的“默认”的建议 [管理员] / IP安全提议MikroTik的打印 标志:X - 禁用 0名称=“默认”的认证算法SHA1 ENC算法3DES寿命= 30米 PFS组= modp1024 因为我们已经有了建议作为下一步,我们需要正确的IPSec策略。我们要加密的流量来自10.1.202.0/24 10.1.101.0/24,反之亦然。 OFFICE1路由器: / IP IPSec策略 添加的SRC地址= 10.1.202.0/24的src-port =任何DST地址= 10.1.101.0/24的dst-port =任何\ SA-SRC地址= 192.168.90.1 SA-DST地址= 192.168.80.1 \ 隧道=是行动=加密提案=默认 Office2路由器: / IP IPSec策略 添加的SRC地址= 10.1.101.0/24的src-port =任何DST地址= 10.1.202.0/24的dst-port =任何\ SA-SRC地址= 192.168.80.1 SA-DST地址= 192.168.90.1 \ 隧道=是行动=加密提案=默认 需要注意的是我们配置的隧道模式,而不是交通工具,因为这是站点到站点加密。 NAT绕道 在这一点上,如果你将尝试建立IPSec隧道,它不会工作,数据包将被拒绝。这是因为两个路由器的NAT规则,改变后的源地址的数据包是加密。远程的路由器reiceves加密的数据包,但无法对其进行解密,因为源地址不匹配策略配置中指定的地址。欲了解更多信息,请参阅包流IPSEC的例子。 为了解决这个问题,我们需要设置NAT旁路规则。 OFFICE1路由器: / IP防火墙NAT 加链= srcnat行动=接受前= 0 \ SRC-10.1.202.0/24 DST地址=地址= 10.1.101.0/24 Office2路由器: / IP防火墙NAT 加链= srcnat行动=接受前= 0 \ SRC-10.1.101.0/24 DST地址=地址= 10.1.202.0/24 这是非常重要的是,所有其它的NAT规则的顶部放置在旁路规则。 注意: 如果你以前尝试建立隧道NAT旁路添加规则之前,你要清楚从现有连接或重新启动路由器连接表 NAT后面IPSEC/L2TP 考虑设置如下图所示  客户端需要安全地连接到办公室的公共地址为1.1.1.1,但服务器不知道会是怎样的客户端连接的源地址。这就是所谓的道路战士设置。我们的客户也将被启用NAT的路由器后面。 对于设置RouterOS软路由的路由器将被用来作为NAT后面的客户端设备(它可以是任何设备:Windows的PC,智能手机,Linux的PC等) IP连接 在服务器上: / IP地址 新增地址= 1.1.1.1/24接口= ether1的 / IP路由 添加网关= 1.1.1.2 在客户端路由器: / IP地址 新增地址= 2.2.2.2/24接口= ether1的 新增地址= 10.5.8.0/24接口= ether2 / IP路由 添加网关= 2.2.2.1 / IP防火墙网 加链= srcnat行动=伪装出接口= ether1的 在客户端: / IP地址 新增地址= 10.5.8.120/24接口= ether1的 L2TP配置 在服务器上: /接口L2TP服务器 设置启用=是PROFIL =默认 / IP池 添加名称= L2TP池范围= 192.168.1.2-192.168.1.20 / PPP简介 设置默认的本地地址= 192.168.1.1远程地址= L2TP池 / PPP秘密的 添加名称= L2TP测试密码= test123456 在客户端: /接口L2TP客户端 添加连接= 1.1.1.1残疾人=没有名字= L2TP-OUT1密码=密码用户= L2TP测试 IPSEC配置 服务器端: / IP安全提议 设置[默认=是ENC-算法3DES,AES-128,AES-192,AES-256 / IP IPsec对等 添加产生政策=是哈希算法SHA1 NAT遍历=是秘密= test123456 \ 发送初始接触=无 RouterOS软路由的客户: / IP安全提议 设置[默认] ENC-算法=是= AES-128 / IP IPsec对等 添加地址= 1.1.1.1/32散列算法SHA1 NAT遍历是秘密= test123456 / IP IPSec策略 添加DST地址= 1.1.1.1/32协议= UDP SA-DST地址= 1.1.1.1 \ SA-SRC地址= 10.5.8.120 SRC地址= 10.5.8.120/32 注意启用NAT遍历。此选项是必需的,因为IPSec连接将通过NAT路由器建立IPSec将无法建立二期。 注: 只有一个L2TP/IPSec连接可以建立的NAT穿越。这意味着只有一个客户端可以连接到同一个路由器后面断绝。 连接与泼妇客户端,只允许加密的流量 在这里查看范例 |

不良信息举报Q:2000617|Archiver|ROS软路由论坛 ROSABC.com 网络方案网络工程交流

GMT+8, 2025-10-28 22:24 , Processed in 0.031967 second(s), 14 queries .

Powered by Discuz! X3.4

Copyright © 2001-2021, Tencent Cloud.